O tym, że hasła nie są dobrą metodą na bezpieczne logowanie do usług internetowych, systemów czy urządzeń, mówi się już od wielu lat – a mimo to wciąż to właśnie kombinacja login–hasło jest dla zdecydowanej większości użytkowników podstawowym, jeśli nie jedynym sposobem uwierzytelniania. Ostatnio jednak Google nie ustaje w przekonywaniu swoich użytkowników, że wszyscy oni powinni przejść na dwuetapową weryfikację, w której oprócz hasła korzystamy jeszcze z telefonu, na który dostawca usługi przesyła unikatowy PIN, wykorzystywany przy logowaniu. To jednak dla giganta z Mountain View najwyraźniej tylko etap przejściowy – przyszłość w Google ma być całkowicie bezhasłowa.

Podczas panelu dyskusyjnego Spies like us, który miał miejsce na odbywającej się w tym tygodniu konferencji TechCrunch Disrupt, wystąpiła Heather Adkins, należąca do grona założycieli Google Security Team i pracująca w Mountain View jako Manager of Information Security. Poinformowała, że z perspektywy Google'a wszystkie internetowe projekty, które polegają na hasłach jako metodzie zabezpieczenia swoich użytkowników, są na starcie przegrane – i że w samym Google hasła są czymś, z czym już skończono.

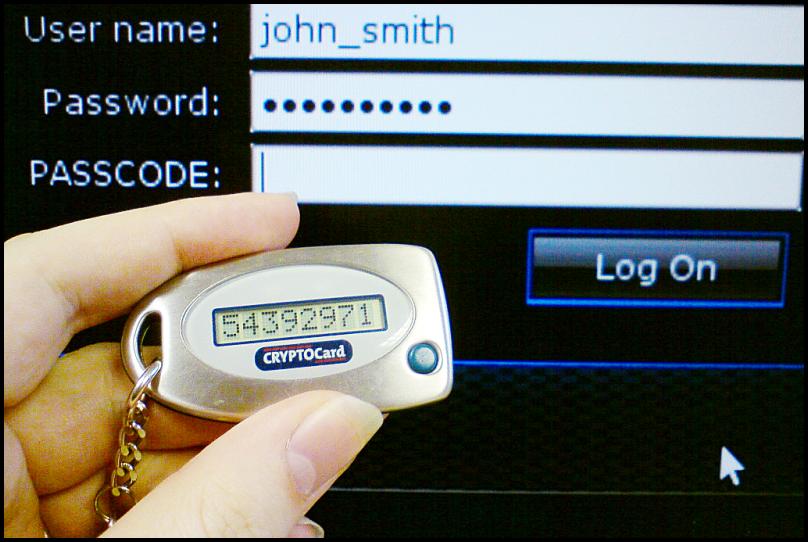

Niewiele wiadomo, jak wyglądają te bezhasłowe systemy uwierzytelniania. Adkins wspomniała jednak o sprzętowych generatorach tokenów, jak również stworzonym przez ludzi z Motoroli systemie, w którym uwierzytelnianie użytkowników wiąże się z dotknięciem skanera obiektem trzymanym w dłoni czy wszytym w ubranie. Według specjalistki z Google, czegoś takiego haker nie może ci wykraść.

Adkins ponownie też zachęciła do włączenia dwuetapowej weryfikacji. Według niej ci użytkownicy usług Google'a, którzy wciąż trzymają się tradycyjnych haseł, nierzadko padają ofiarami cyberprzestępców, przejmujących ich konta, by zaraz po tym samodzielnie włączyć dwuetapową weryfikację. Uniemożliwia to użytkownikom odzyskanie kont, wykorzystywanych następnie do przestępczych celów – np. rozsyłania spamu.

Google nie jest osamotnione w tym przekonaniu o zmierzchu haseł. Coraz więcej startupów, które pracują nad mniej lub bardziej wyrafinowanymi systemami uwierzytelniania bazującymi na biometrii lub sprzętowych czy programowych generatorach tokenów (np. uruchamianych na smartfonach). Apple w swoim najnowszym flagowym telefonie – iPhone 5S – umieściło czytnik linii papilarnych, zaś producenci aut, zrzeszeni w organizacji o nazwie Fido Alliance, kończą prace nad zestawem specyfikacji opisujących bezhasłowe metody uwierzytelnienia, które mogłyby być wykorzystywane przez kierowców. Wszyscy powtarzają ten sam argument – przy obecnej mocy obliczeniowej komputerów, hasła stosowane przez użytkowników są za słabe. Mało kto stosuje skomplikowane wielowyrazowe frazy, czy też ciągi cyfr, znaków alfanumerycznych i znaków specjalnych.

Sami użytkownicy jednak do tego antyhasłowego trendu wcale nie podchodzą tak entuzjastycznie. Informacje o wprowadzeniu czytnika linii papilarnych do iPhone'a 5S, ujawnione raptem kilka dni po tym, jak Der Spiegel pisał o upodobaniu NSA do telefonów Apple'a, z których tak łatwo wydobyć wszystkie dane ich właścicieli, wywołały w Sieci lawinę nerwowego śmiechu. Pojawiały się komentarze sugerujące, że NSA powinno teraz subsydiować sprzedaż nowych iPhone'ów, jako że w ten sposób agencja ta będzie w stanie zbudować największą na świecie bazę odcisków palców. Również i do zapędów Google'a wielu odnosi się krytycznie – ostatecznie dwuetapowa weryfikacja ułatwia Google ustalenie realnej tożsamości użytkownika i jego fizyczne namierzenie poza Siecią. I nic dziwnego – w końcu wiedza o tym, gdzie znajdują się w danym czasie użytkownicy usług Google ma swoją wartość, tak dla biznesu jak i służb wywiadowczych.

Pozostaje nam tylko czekać, aż Google zacznie promować wszczepianie dzieciom czipów RFID, zaraz po ich narodzinach – to w końcu naturalny kolejny krok po czytnikach linii papilarnych.

Źródło: Dobre Programy, Autor: Adam Golański (eimi)

Paweł Gwardyński Wersja archiwalna wpisu dostępna pod adresem: http://razemztoba.pl/beta/index.php?NS=srodek_new_&nrartyk= 9913